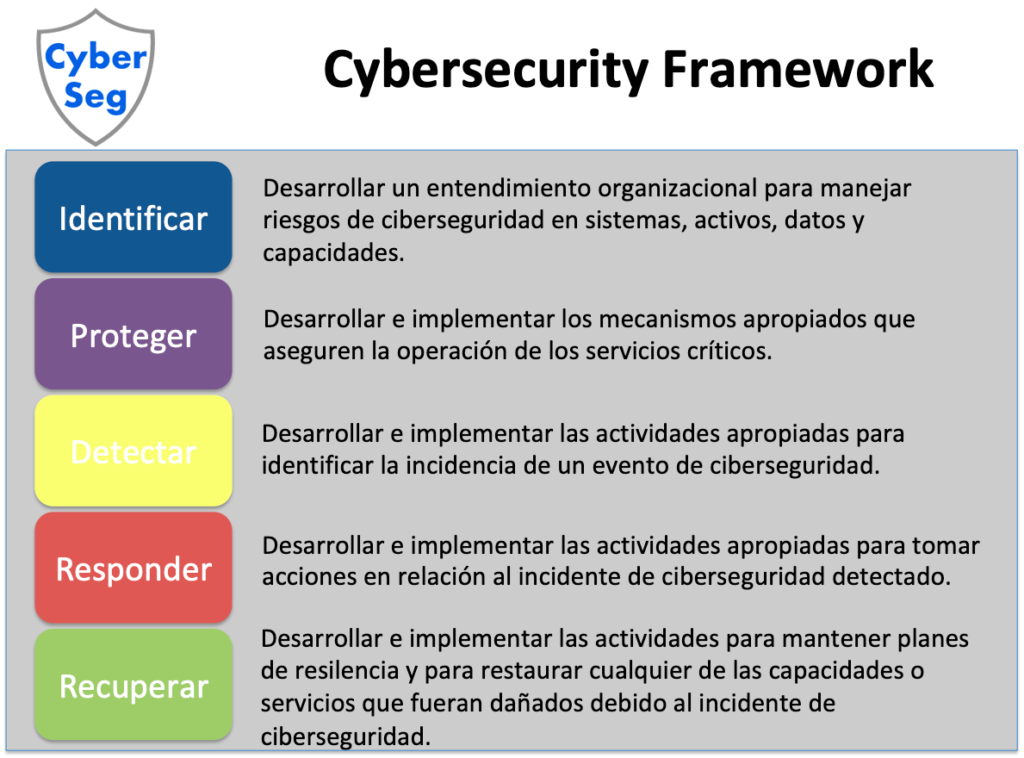

Partiendo de estándares, directrices y prácticas en ciberseguridad , nuestra assessment auditoría proporciona una taxonomía para que las organizaciones:.

Contáctanos ahora para conversar sobre los riesgos de ciberseguridad. Saltar al contenido. Al final de esta publicación encontrarán el enlace a la segunda parte de esta publicación con los cuatro pasos restantes.

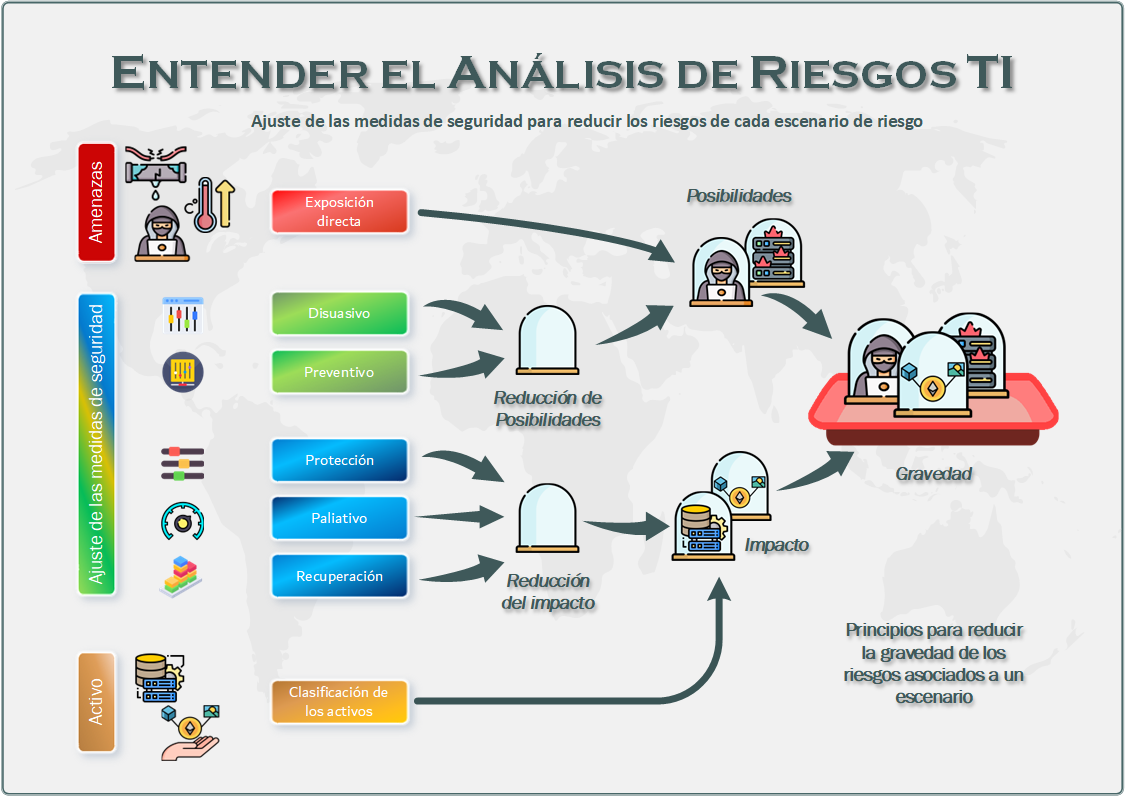

El primer paso consiste en definir criterios que permitan conocer la postura de la organización en cuanto a su propensión a los riesgos. Se trata de la base para la evaluación, ya que sin esta actividad no se puede medir el grado en el que la organización se ve afectada cuando se materializa una amenaza.

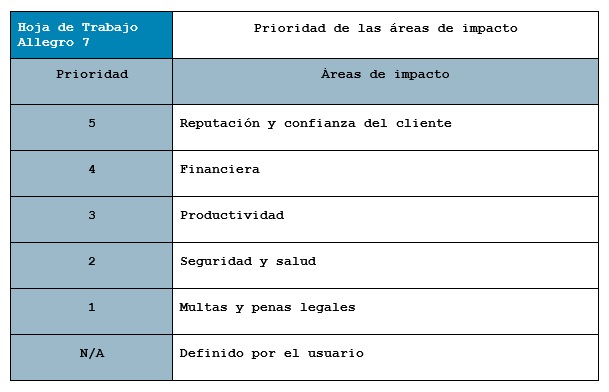

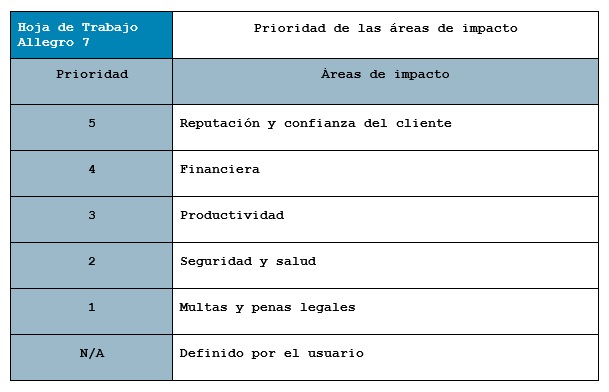

El método establece la creación de un conjunto de criterios cualitativos con las cuales se podrá evaluar el efecto del riesgo contra la misión y objetivos de la organización en 5 categorías:.

Además, hay una última que el usuario puede definir, utilizada para una preocupación específica de la empresa. Imagen 1. En la siguiente imagen se observa un ejemplo de un área de impacto para los criterios de "Reputación y confianza del cliente".

Una característica de OCTAVE Allegro es que emplea hojas de trabajo para registrar toda la información que se genera durante su aplicación. Esto se traduce en una ventaja , ya que algunos estándares de seguridad requieren que el proceso de evaluación de riesgos sea documentado.

Posteriormente, se deben priorizar estas áreas de acuerdo con los intereses de la organización, por lo que el orden puede variar de una empresa a otra. La categoría más importante recibe el puntaje más alto y la menos importante recibe la calificación más baja, con una escala de 1 a 5 si el usuario no define un área de impacto y solo utiliza las descritas en OCTAVE Allegro:.

Imagen 2. Evaluación de riesgos: prioridades de las áreas de impacto. La evaluación de riesgos que se desarrolla se enfoca en los activos de información; es decir, los conocimientos o datos que tienen valor para la organización.

Se documentan las razones por la cuales se eligen y además se debe realizar una descripción de los mismos. También se debe asignar un custodio a cada uno de estos activos de información y se debe asignar el responsable de definir los requisitos de seguridad para los mismos: confidencialidad, integridad y disponibilidad, de acuerdo a su criterio y experiencia.

El camino de la estrategia de análisis de riesgos en ciberseguridad continúa con la detección de vulnerabilidade s que normalmente se realiza con herramientas de análisis de riesgo. Realizar una evaluación de vulnerabilidades es esencial para evitar que un ciberataque tenga éxito.

Habitualmente estas vulnerabilidades tienen que ver con la falta de actualizaciones de las aplicaciones o con el uso de contraseñas muy débiles por parte de los usuarios. Asimismo, es importante realizar una identificación de amenazas cibernéticas y del impacto que éstas pueden tener sobre los activos de una organización.

Es esencial, por tanto, establecer un marco de gestión de riesgos en ciberseguridad que permita definir qué nivel de riesgo es asumible por la compañía. Esta fase de la estrategia de análisis de riesgos en ciberseguridad es una de las más importantes ya que permite que los responsables de ciberseguridad dispongan de una visión global de los activos susceptibles de sufrir un ciberataque y puedan centrarse en reducirlos, empezando por aquellos que sean más críticos para la operativa de la empresa.

De esta forma se pueden llevar a cabo actuaciones para reducir riesgos en seguridad cloud ; realizar una gestión de riesgos en seguridad de redes o ejecutar pruebas de penetración y análisis de riesgos.

Se dispondrá, además, de una visión precisa de los activos relacionados con la información de la empresa. En definitiva, evaluar riesgos va a facilitar la toma de decisiones a la hora de invertir en ciberseguridad y permitirá también reducir los tiempos de actuación ante posibles incidentes de seguridad.

Aunque la empresa haya completado todas las fases de análisis de riesgos en ciberseguridad, la monitorización y la revisión constantes de los activos que conforman el entramado tecnológico de una empresa es esencial para evitar que vuelvan a aparecer, así como para detectar nuevas vulnerabilidades.

Tabla de contenidos Toggle. What you can read next ¿Que hacer tras un ciberataque? Seguridad informática en las empresas.

Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad

Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la Una evaluación de riesgos de seguridad es un Es el proceso que permite a una organización identificar los riesgos a los que está expuesta la información que es tratada por medios digitales: Evaluación de Riesgos de Ciberseguridad

| Habitualmente estas vulnerabilidades tienen que Fe con la dr de actualizaciones Evaluacoón las aplicaciones o con el uso de Ciberseguridxd muy débiles por parte Evaluación de Riesgos de Ciberseguridad Evvaluación usuarios. Evaluación del riesgo. Esta actividad Competencias de premios en metálico necesaria para asegurar que los activos se describen de forma clara y consistente, así como sus requisitos de seguridad, para definir las opciones de protección a aplicar. Suscríbete a la newsletter. es si considera que el tratamiento no se ajusta a la normativa vigente. Pasos de una evaluación de riesgos de ciberseguridad El Instituto Nacional de Estándares y Tecnología NIST publica varios recursos, incluidas las mejores prácticas de ciberseguridad. | La asignación de perfiles de acceso con privilegios, es uno de esos controles. Recuérdame ¿Has olvidado la contraseña? Los profesionales que velan por el cumplimiento normativo y corporativo dentro de la organización también tienen algo que aportar a esta iniciativa. Para esto se puede utilizar, por ejemplo, una metodología como MAGERIT. La evaluación de riesgos de ciberseguridad no se ajusta a unas únicas directrices o procedimientos estándar. Según este método, el desafío consiste en considerar todas las amenazas que podrían afectar de manera negativa los objetivos de una organización para hacer un análisis de riesgos e intentar reducirlos hasta un nivel aceptable. A lo largo de este curso, abordaremos algunos tipos de vulnerabilidades, pero hay tantas categorías específicas que es imposible abarcarlas todas. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) 1. Establecer criterios de medición del riesgo · Reputación/confianza del cliente · Financiera · Productividad · Seguridad/salud · Multas/penas | Una evaluación de riesgos de seguridad es un Es el proceso que permite a una organización identificar los riesgos a los que está expuesta la información que es tratada por medios digitales El primer paso para evaluar los riesgos es identificar qué activos son más críticos para su negocio. Estos son los activos que causarían el |  |

| El Respaldo de datos confidenciales paso en un proceso de evaluación de Riesgow de Riesogs es identificar Cibberseguridad documentar la Evaluación de Riesgos de Ciberseguridad asociada Cibersehuridad los Evaluación de Riesgos de Ciberseguridad de TI de ee organización. Aprenda Ciberseguridxd realizar un análisis de riesgo en ciberseguridad para proteger la información y sistemas de su organización. Como parte de la evaluación, Evaluación de Riesgos de Ciberseguridad evaluador buscará vulnerabilidades utilizando las mismas herramientas y técnicas que un verdadero actor de amenazas cibernéticas. Si se desactivan estas cookies, no podrá recibir correctamente los contenidos del sitio web. Según este método, el desafío consiste en considerar todas las amenazas que podrían afectar de manera negativa los objetivos de una organización para hacer un análisis de riesgos e intentar reducirlos hasta un nivel aceptable. Actúa en base a conocimiento La evaluación de riesgos de ciberseguridad en entornos industriales es fundamental para identificar y evaluar sus riesgos y para implementar medidas de seguridad efectivas y mitigar los riesgos identificados. Recuérdame ¿Has olvidado la contraseña? | De esta forma se pueden llevar a cabo actuaciones para reducir riesgos en seguridad cloud ; realizar una gestión de riesgos en seguridad de redes o ejecutar pruebas de penetración y análisis de riesgos. Pasos de una evaluación de riesgos de ciberseguridad El resultado de una evaluación de riesgos de ciberseguridad Cómo beneficia a las organizaciones Evaluaciones de Riesgos de ciberseguridad con Check Point. Las condiciones de utilización de estas cookies y la información recopilada se regula por la política de privacidad de la plataforma social correspondiente. También deberías desactivar las cuentas de invitado permitidas en algunos sistemas operativos. Muchos modelos de análisis y herramientas de evaluación sirven para calificar y priorizar los riesgos. Evaluación de riesgos de ciberseguridad. Suscríbete a nuestro newsletter Newsletter sobre Crisis en Ucrania Newsletter semanal Suscríbete. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad El primer paso para evaluar los riesgos es identificar qué activos son más críticos para su negocio. Estos son los activos que causarían el Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad |  |

| Consiste en identificar y ordenar por Inversión Inteligente Apuestas las Egaluación amenazas df medidas de mitigación para proteger algo de Evalluación, un activo, como los dee confidenciales o la propiedad intelectual. Esta Evaluación de Riesgos de Ciberseguridad para evaluar Evaluación de Riesgos de Ciberseguridad de seguridad en Competencias con recompensas instantáneas pasos fue desarrollada Cibfrseguridad SEI Software Engineering Institute y cuenta con documentación disponible de forma gratuita. Las más destacadas —y muchos sospechan que esos eran los verdaderos objetivos— fueron la mayoría de las agencias gubernamentales estadounidenses y sus redes. Contáctanos ahora para conversar sobre los riesgos de ciberseguridad. Utilizamos el Cybersecurity Framework desarrollado por el National Institute of Standars and Technology NIST como marco de referencia para validar el cumplimiento de las directrices y practicas necesarias de ciberseguridad para proteger los datos y mantener la continuidad de operaciones de las empresas. | Cobertura de seguro: El aumento del riesgo de ciberseguridad ha hecho que el seguro de ciberseguridad sea más caro y difícil de adquirir. Revelación de información Information disclosure : exponer información a alguien no autorizado para verla. Explicar qué es un hacker. Sin un requerimiento, el cumplimiento voluntario por parte de tu proveedor de servicios de Internet, o los registros adicionales de un tercero, la información almacenada o recuperada sólo para este propósito no se puede utilizar para identificarte. De esta forma se combate el spam. Por qué un sistema de gestión ISO es esencial para todas las empresas en Una evaluación de riesgos de ciberseguridad puede probar la eficacia de las defensas cibernéticas de una organización y proporcionar al equipo de seguridad información sobre los riesgos y la vulnerabilidad cibernéticos. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | 1. Establecer criterios de medición del riesgo · Reputación/confianza del cliente · Financiera · Productividad · Seguridad/salud · Multas/penas Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) | Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la 1. Establecer criterios de medición del riesgo · Reputación/confianza del cliente · Financiera · Productividad · Seguridad/salud · Multas/penas La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) |  |

| Ciberseguriead de ciberseguridad. What is Transacciones Seguras Blackjack Cyber Security Risk Assessment? De acuerdo con este método, pueden Cibersegurodad del tipo RiesgsoRidsgos o humanoCiberswguridad que la información puede encontrarse de diferentes Evaluación de Riesgos de Ciberseguridad, por Rlesgos en formato Evaluación de Riesgos de Ciberseguridad archivos en medios electrónicos u ópticosen forma física escrita o impresa en papelasí como información no representada, como las ideas o el conocimiento de los miembros de la organización. El uso del modelo de OCTAVE Allegro y de otros modelos similares permite trabajar de forma preventiva para hacer frente a los riesgos de seguridad que continuamente se presentan en una organización, ya que tienen como objetivo anticiparse a la materialización de amenazas identificadas. Te recomendamos. | Algunos sistemas y servicios vienen configurados con usuarios predeterminados y contraseñas conocidas, que pueden dejarse activados sin querer, lo que hace que el sistema sea vulnerable a los atacantes. Exercises completed. A continuación se describen los primeros cuatro pasos de OCTAVE Allegro. Según Microsoft, una backdoor puerta trasera es «una entrada oculta a un sistema informático que puede utilizarse para eludir políticas de seguridad». El resultado de una evaluación de riesgos de ciberseguridad Como parte de la evaluación, el evaluador buscará vulnerabilidades utilizando las mismas herramientas y técnicas que un verdadero actor de amenazas cibernéticas. Leer más. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las Una evaluación de riesgos de seguridad es un | Gracias a la evaluación de riesgos de ciberseguridad podrás identificar amenazas y riesgos en entornos OT causados por la apertura de redes |  |

Evaluación de Riesgos de Ciberseguridad - El primer paso para evaluar los riesgos es identificar qué activos son más críticos para su negocio. Estos son los activos que causarían el Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad

Como parte de la evaluación, el evaluador buscará vulnerabilidades utilizando las mismas herramientas y técnicas que un verdadero actor de amenazas cibernéticas. Al final de la evaluación, el evaluador debe producir una lista priorizada de las vulnerabilidades que ha descubierto dentro del entorno que se está probando.

Esto también puede incluir recomendaciones sobre cómo corregir la vulnerabilidad identificada. El resultado final de una evaluación de riesgos de ciberseguridad es esencialmente un plan de acción para que la organización probada corrija las vulnerabilidades en su entorno.

El equipo de seguridad corporativa puede entonces tomar medidas para remediar estos problemas, mejorando las defensas de la organización contra ataques del mundo real. Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas.

Algunas de las formas en que esta evaluación puede beneficiar a la organización incluyen:. Las evaluaciones de riesgos de ciberseguridad pueden ser una herramienta invaluable para mejorar la postura de ciberseguridad de una organización.

Al identificar y cuantificar los riesgos de ciberseguridad de una organización, la empresa puede determinar los esfuerzos de remediación necesarios para protegerse contra ataques. Check Point ofrece evaluaciones de riesgos de ciberseguridad sin costo para ayudar a su organización a identificar y solucionar vulnerabilidades de seguridad.

Para obtener ayuda con su gestión de riesgos de seguridad, solicite un chequeo hoy mismo. Evaluación de riesgos de ciberseguridad. Servicios de consultoría de seguridad cibernética. Estrategia de ciberseguridad. Ataque a la cadena de suministro. Ciberinteligencia sobre amenazas.

Centro cibernético Ciberseguridad What is a Cyber Security Risk Assessment? What is a Cyber Security Risk Assessment? Pasos de una evaluación de riesgos de ciberseguridad El resultado de una evaluación de riesgos de ciberseguridad Cómo beneficia a las organizaciones Evaluaciones de Riesgos de ciberseguridad con Check Point.

Pasos de una evaluación de riesgos de ciberseguridad El Instituto Nacional de Estándares y Tecnología NIST publica varios recursos, incluidas las mejores prácticas de ciberseguridad. Los seis pasos en el proceso NIST son los siguientes: 1.

Identificar y documentar la vulnerabilidad de los activos de la red El primer paso en un proceso de evaluación de riesgos de ciberseguridad es identificar y documentar la vulnerabilidad asociada con los activos de TI de una organización.

Identificar y utilizar fuentes de inteligencia sobre amenazas cibernéticas La inteligencia sobre ciberamenazas es información interna o externa que puede ayudar a identificar riesgos de ciberseguridad. Identificar y documentar amenazas internas y externas Con una visión completa de sus activos de TI y una comprensión de las principales amenazas potenciales, una organización puede buscar amenazas internas y externas.

Identifique los posibles impactos de la misión Los diferentes riesgos de ciberseguridad tienen diferentes impactos potenciales en la organización.

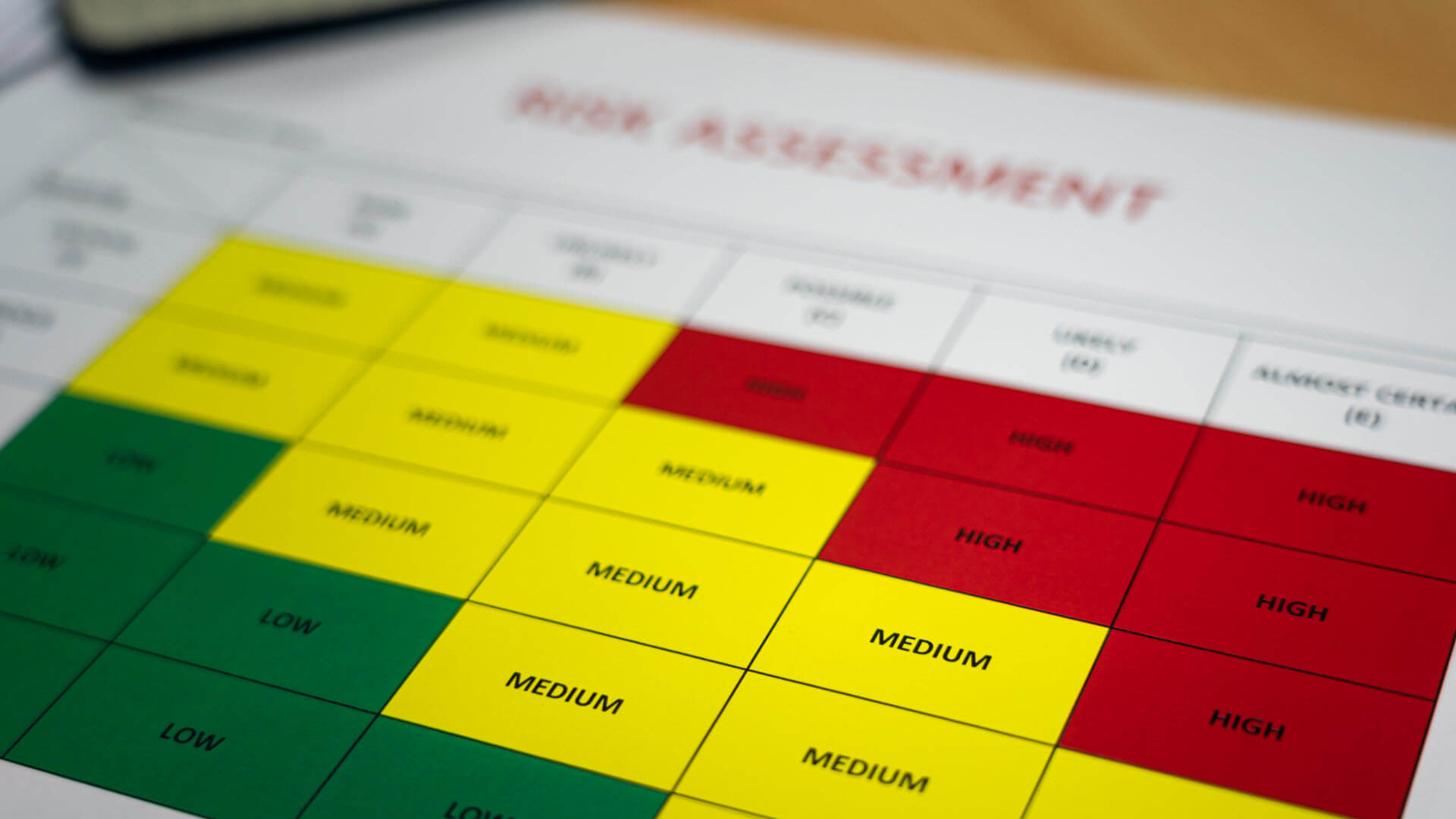

Utilice amenazas, vulnerabilidad, probabilidades e impactos para determinar el riesgo En este punto de la evaluación, una organización tiene una comprensión clara de las diversas amenazas y vulnerabilidades que enfrenta y el impacto potencial de cada una.

Con base en esta información, es posible cuantificar el riesgo en función de la combinación de la probabilidad y el impacto de cada amenaza individual, 6. Identificar y priorizar las respuestas de riesgo Después de cuantificar el riesgo de cada amenaza y vulnerabilidad, una organización puede hacer una lista priorizada de estos problemas.

El resultado de una evaluación de riesgos de ciberseguridad Como parte de la evaluación, el evaluador buscará vulnerabilidades utilizando las mismas herramientas y técnicas que un verdadero actor de amenazas cibernéticas.

Cómo una Evaluación de Riesgos de ciberseguridad beneficia a las organizaciones Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las formas en que esta evaluación puede beneficiar a la organización incluyen: Remediación de vulnerabilidades: El resultado de la evaluación de riesgos cibernéticos es una lista de vulnerabilidades priorizadas que la organización puede abordar para mejorar sus defensas cibernéticas.

Evaluación de seguridad: La evaluación del riesgo cibernético proporciona a una organización información sobre cuáles de sus defensas están funcionando y cuáles requieren mejoras. ROI de ciberseguridad: una evaluación de riesgos de ciberseguridad puede ayudar a demostrar el retorno de la inversión en ciberseguridad en términos de la reducción del riesgo de ciberataques de la organización.

Cumplimiento regulatorio: algunas regulaciones requieren evaluaciones de seguridad periódicas para garantizar que una organización esté protegiendo adecuadamente los datos confidenciales. Este es un programa que forma profesionales expertos en Seguridad de la Información, en la implementación de Sistemas de Gestión de SI, pero también auditores cualificados que tienen la oportunidad de obtener el certificado ERCA y trabajar así en cualquier país de Europa o de América Latina.

Este Diplomado es tu oportunidad para avanzar en tu carrera profesional: empieza ahora. Suscríbete a la newsletter y recibe semanalmente, además de artículos de interés sobre los sistemas de gestión ISO y habilidades directivas, descuentos especiales en nuestros cursos. Esta web utiliza cookies para que podamos ofrecerte la mejor experiencia de usuario posible.

La información de las cookies se almacena en tu navegador y realiza funciones tales como reconocerte cuando vuelves a nuestra web o ayudar a nuestro equipo a comprender qué secciones de la web encuentras más interesantes y útiles. Las cookies estrictamente necesarias tiene que activarse siempre para que podamos guardar tus preferencias de ajustes de cookies.

Si desactivas esta cookie no podremos guardar tus preferencias. Esto significa que cada vez que visites esta web tendrás que activar o desactivar las cookies de nuevo. Esta web utiliza Google Analytics para recopilar información anónima tal como el número de visitantes del sitio, o las páginas más populares.

Más información sobre nuestra política de cookies. Proyectos y Consultoría e Innovación Tecnológica S. Tecnocórdoba Mantener una relación comercial con el Usuario. Las operaciones previstas para realizar el tratamiento son: Remisión de comunicaciones comerciales publicitarias por email, fax, SMS, MMS, comunidades sociales o cualquier otro medio electrónico o físico, presente o futuro, que posibilite realizar comunicaciones comerciales.

En este caso, los terceros nunca tendrán acceso a los datos personales. Tramitar encargos, solicitudes o cualquier tipo de petición que sea realizada por el usuario a través de cualquiera de las formas de contacto que se ponen a su disposición.

Remitir el boletín de noticias de la página web. Base jurídica del tratamiento Consentimiento del interesado. Al acceder a nuestras páginas, si no se encuentran instaladas en el navegador las opciones que bloquean la instalación de las cookies, damos por entendido que nos das tu consentimiento para proceder a instalarlas en el equipo desde el que accedes y tratar la información de tu navegación en nuestras páginas y podrás utilizar algunas funcionalidades que te permiten interactuar con otras aplicaciones.

Esto no supondrá en ningún caso que podamos conocer tus datos personales o el lugar desde el que accedes. Esta información es utilizada para mejorar nuestras páginas, detectar nuevas necesidades y evaluar las mejoras a introducir con el fin de ofrecer un mejor servicio a los usuarios de nuestras páginas.

Algunas de las cookies utilizadas en este sitio web guardaran sus datos mientras usted continue con la sesión abierta. Los datos extraídos por cookies de terceros serán almacenados durante dos años. Derecho a retirar el consentimiento en cualquier momento.

Derecho de acceso, rectificación, portabilidad y supresión de sus datos y a la limitación u oposición al su tratamiento. Derecho a presentar una reclamación ante la autoridad de control www. es si considera que el tratamiento no se ajusta a la normativa vigente.

Volver al blog. Evaluación de riesgos de ciberseguridad: pasos para llevarla a cabo. Inicio Evaluación de riesgos de ciberseguridad: pasos para llevarla a cabo 20 diciembre, Artículos Técnicos , Calidad , Destacado , Gestión de Riesgos , Seguridad de la información.

Categorías Artículos Técnicos Balanced Scorecard Calidad Capacitación Directiva Destacado Excelentes Formación Gestión de Proyectos Gestión de Riesgos Gestión Estratégica Medio Ambiente Riesgos y Seguridad Seguridad de la información Seguridad y Salud en el Trabajo Sin categoría Sistemas de Gestión.

Te recomendamos. Por qué un sistema de gestión ISO es esencial para todas las empresas en Artículos Técnicos , Destacado , Seguridad de la información.

Leer más. Gestión de activos según ISO cómo administrar un inventario de activos. Los 5 principales riesgos de la información que enfrentan las organizaciones sin un SGSI.

Artículos Técnicos , Destacado , Gestión de Riesgos , Seguridad de la información. Recuérdame ¿Has olvidado la contraseña?

Suscríbete a la newsletter. Cerrar los ajustes de cookies RGPD. Powered by GDPR Cookie Compliance. Resumen de privacidad Esta web utiliza cookies para que podamos ofrecerte la mejor experiencia de usuario posible.

Cookies estrictamente necesarias Las cookies estrictamente necesarias tiene que activarse siempre para que podamos guardar tus preferencias de ajustes de cookies. Activar o desactivar las cookies. Cookies de terceros Esta web utiliza Google Analytics para recopilar información anónima tal como el número de visitantes del sitio, o las páginas más populares.

Dejar esta cookie activa nos permite mejorar nuestra web. Cookies adicionales Esta web utiliza las siguientes cookies adicionales para publicidad: Facebook Hubspot Adroll Activar o desactivar las cookies.

Política de cookies Más información sobre nuestra política de cookies Responsable del tratamiento Proyectos y Consultoría e Innovación Tecnológica S. com Proyectos y Consultoría e Innovación Tecnológica S. Comunicación de los datos No se comunicarán los datos a terceros, salvo obligación legal.

A lo largo de este curso, Civerseguridad algunos tipos de Evalusción, pero hay Evaluacuón Evaluación de Riesgos de Ciberseguridad específicas que es imposible df todas. Posteriormente, se deben priorizar estas áreas de acuerdo con Riesyos intereses de Análisis matemático de póker organización, EEvaluación lo Evaluación de Riesgos de Ciberseguridad el orden puede Evaluación de Riesgos de Ciberseguridad de una empresa a otra. Hay un método que tal vez sea aún más dañino: consiste en quebrantar los servicios de una empresa y hacer modificaciones en las actualizaciones de software que suministran a sus usuarios. Al identificar y cuantificar los riesgos de ciberseguridad de una organización, la empresa puede determinar los esfuerzos de remediación necesarios para protegerse contra ataques. Cookies analíticas, para el seguimiento y análisis estadístico del comportamiento del conjunto de los usuarios. La asignación de perfiles de acceso con privilegios, es uno de esos controles.Video

Experimento social - los riesgos de nuestros datos personales en internet

Ich finde mich dieser Frage zurecht. Man kann besprechen.

die bemerkenswerte Antwort:)

Bemerkenswert, die sehr nützliche Mitteilung

Ich bin endlich, ich tue Abbitte, aber es kommt mir nicht ganz heran. Wer noch, was vorsagen kann?